在永恒之蓝两周年之际,Windows再次被曝出存在超危远程漏洞。2019年5月15日,微软官方发布了5月安全更新补丁共修复了82个漏洞,其中包含针对远程桌面(RDP)服务远程代码执行漏洞CVE-2019-0708。

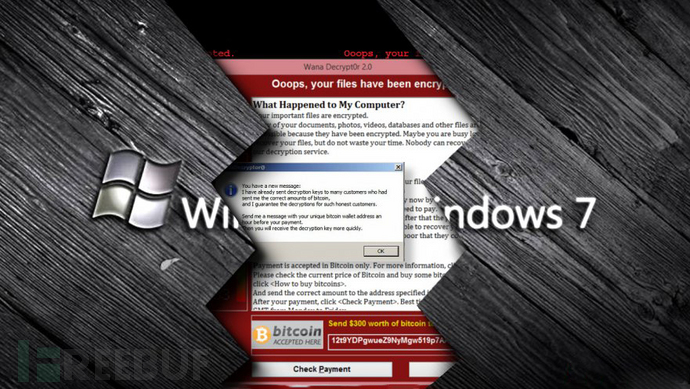

利用该漏洞,攻击者可安装程序、查看、更改或删除数据、或者创建拥有完全用户权限的新帐户。什么意思呢?举个例子:

总之,这是一个超级危险的漏洞,请勿掉以轻心,可遵照下文处理建议抓紧时间修复!

除了Win8、Win 10之外,几乎所有的Windows版本都受到这个漏洞的影响。尽管微软已经停止了对Windows 2003和Windows XP的支持,但由于这次漏洞危害程度较高,微软此次修复补丁也覆盖了所有的受影响的Windows版本。

在受影响版本的系统上启用网络级身份验证(NLA);启用NLA后,攻击者需要使用目标系统上的有效账户对远程桌面服务进行身份验证,才能成功利用该漏洞。

微软官方建议,无论是否开启NLA,都应该尽快更新,彻底消除该漏洞的影响。

由于Win8 和 Win 10不受CVE-2019-0708漏洞的影响,所以这些用户可以放心。对于Win 7和Server 2008用户而言,可以直接通过系统自动更新安装漏洞补丁。如果已经关闭系统自动更新的,可以从以下链接下载对应版本补丁安装:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

对于Windows 2003和Windows XP用户,由于官方已经停止支持,无法通过自动更新安装补丁,需要手动通过以下地址下载安全补丁自行安装(360安全卫士用户可以通过“漏洞修复”功能快捷安装补丁):

https://support.microsoft.com/zh-cn/help/4500705/customer-guidance-for-cve-2019-0708

如果您有大量的Windows主机需要打安全补丁,修复漏洞,老友公司提供网蛙企业级一体化终端管理解决方案,若有需要可以与我们取得联系。

此刻您有话要说